Structureel securityproblemen als #wannacry voorkomen

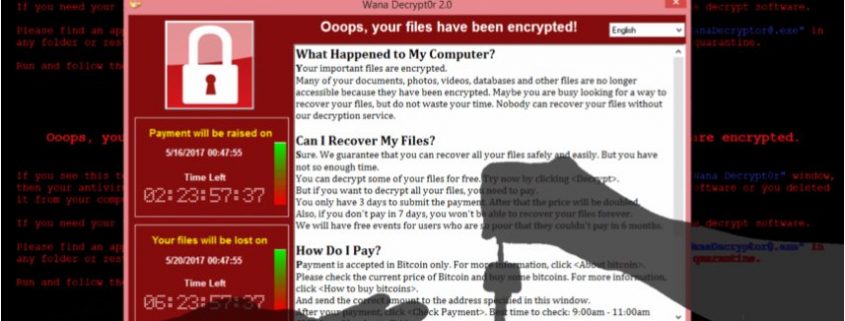

Iedere ondernemer is na dit weekend en de nieuwe uitbraak van een ransomware als #wannacry vermoedelijk voldoende geschrokken om de informatieveiligheid van je infrastructuur ernstig te gaan nemen.

Het ergste is dat wie problemen heeft met #wannacry ook zelf boter op het hoofd heeft omdat ze in de eigen beveiliging steken hebben laten vallen door een veelvoud aan kleinigheden :

- Er zijn geen software-updates, ze zijn al maanden ( patch was van maart) niet uitgevoerd en er is geen structurele manier om de software binnen versheidsdatum te houden.

- Ondanks het feit dat iedereen hier al 15 jaar over zeurt, heeft niet iedereen (overal)een goeie antivirus draaien of is de antivirus niet up-to-date en wordt niet op een structurele manier up-to-date gehouden.

- Er zijn geen goeie, regelmatige en gecontroleerde backups laat staan een business continuity plan. Dus als de interne data geëncrypteerd wordt, kan men niet terugkeren naar een recente backup. Men is ook niet met business continuity bezig geweest m.a.w. zelfs al heeft men een backup heeft men de restore nog nooit getest en is er geen kant-en-klare procedure om alles te herstellen.

- Er is een zeer liberale veiligheidspolitiek op zowel firewall ( er wordt van alles doorgestuurd naar interne processen, vaak zonder enige afscherming) en naar buiten toe mag gewoon alles. Intern kan iedereen aan alles en zijn geen segmenteringen gebouwd. Op die manier geraak je snel besmet. De besmetting verspreid zich vliegensvlug omdat de besmette gebruiker aan teveel data op gedeelde mappen, zelfs waar hij of zij niet in hoort te zijn kan. De besmette PC kan ook netjes andere toestellen binnen het netwerk gaan gebruiken.

- Er draaien nog zeer veel oude, niet-meer ondersteunde systemen die gebruik maken van XP of Windows 2003 server. Systemen waar er al jaren geen structurele updates meer voor zijn en waar iedereen voldoende voor gewaarschuwd heeft dat ze een accident waiting to happen zijn.

- Last but not least is er vaak geen gestructureerd veiligheidsbeleid binnen de organisatie: er is geen veiligheidsplan, niemand volgt structureel de alarmen die misschien rondgestuurd worden op, te weinig wordt er structureel in de gaten gehouden en is er vaak zelfs niet eens een inventaris van alle toestellen, toepassingen en data binnen de structuur. Op die manier wordt de cyber-brand laat gedetecteerd en is het voor de brandweermannen ook zeer moeilijk blussen als je niet weet welke chemische stoffen er zich in de hangaar bevinden die in lichterlaaie staat.

Het is dan ook noodzakelijk om ons inziens een aantal structurele maatregelen te gaan nemen om dit soort ellende in de toekomst te voorkomen.

- Maak een veiligheidsplan te beginnen met een korte inventaris van wat er allemaal binnen de organisatie zit ( inventaris ) aan toestellen, software, toegangen, gebruikers, etc. Daarna kan je ook inventariseren van wat er allemaal mis kan gaan ( risico-analyse) en kan je een plan opstellen om alle problemen geleidelijk aan op te lossen. Zorg ook voor een zogenaamd Business continuity plan waarbij je een plan gaat maken welke verwachtingen je hebt qua beschikbaarheid van je IT of onderdelen ervan ( RTO/RPO bepalen) maar ook wat je gaat doen als er iets misgaat. Dit is geen werk voor dure consultants van 3 of 4 letterbedrijven, het is gewoon een kwestie van gezond verstand.

- Een goede startplaats hiervoor is de eigen ict-er of een externe partij een security-audit en inventaris van de omgeving te laten doen. Op die manier weet je wat er allemaal in je bedrijf zit en wat de risico’s zijn.

- Op basis van die inventaris kan je dan alles gaan testen, controleren en opkuisen :

- Zit er geen totaal verouderde, niet te vertrouwen software en hardware in de omgeving ?

- Is alle software up-to-date ? En dit geldt niet alleen voor de windows omgevingen maar ook voor spullen als firewalls, printers, switches, telefooncentrales en alle andere rare toestellen zoals camera’s, toegangscontroles enzovoort die we tegenwoordig aan het netwerk hangen.

- Zit op alle toestellen ( ook de virtuele ) een degelijk antivirus die automatisch geüpdatet wordt en die alle beestjes die hij vangt ook ergens aan rapporteert.

- Is de omgeving geen open shooting gallery m.a.w. zijn de toegangen zoveel mogelijk beperkt tot wat strikt noodzakelijk is. Hiervoor is een ommekeer in denken nodig in plaats van alles toe te laten wat niet strikt verboden is, blokkeer je alles tenzij het expliciet is toegelaten. Dit moet je op verschillende niveau’s doen :

- Fileservers en gedeelde mappen – niet elke medewerker en elke PC moet overal aankunnen. Bij een besmetting met bijvoorbeeld een cryptolocker wordt immers alles aangetast. Voer rollen en toegangscontroles in en beperk waar een medewerker toegang toe heeft tot een strikt minimum.

- Segmenteer je netwerk door bijvoorbeeld gebruik te maken van Vlans waarbij je netwerk in specifieke zones wordt afgeschermd. Op die manier kan je bijvoorbeeld een publieke zone afschermen van het interne netwerk maar ook PC’s van servers en specifieke minimale toegangsrechten voorzien. Zorg ook dat er tussen de netwerken afscherming door middel van Access Control Lists of een firewall wordt voorzien.

- Zijn er voldoende beperkingen op de firewall voorzien. Zeker van buiten naar binnen laat bijvoorbeeld geen openstaande RDP-poorten (Remote Desktop Protocol ofwel een manier om vanop afstand een Windows machine over te nemen) openstaan waar heel de wereld langs binnen kan komen) maar ook van binnen naar buiten moet je niet alles toelaten. Beperk bijvoorbeeld tunnels en tor naar buiten toe.

- Een degelijk business continuity plan waarin je vanuit de business bepaalt welke toepassingen belangrijk zijn, hoe lang ze plat mogen liggen ( Recovery Time Objective of RTO) en hoeveel data je maximaal kwijt mag geraken ( Recovery Point Objective of RPO). Op basis daarvan ga je backups opstellen en infrastructuur en procedures voorzien om die doelstellingen te halen. De standaard procedure gaat uit van een RTO van 24 tot 48 uur en een RPO van 24 uur. Een kapotte server kan binnen de 48 uur vervangen en terug opgezet worden en als je elke nacht backupt zou je maximaal 24 uur aan data mogen kwijtraken. Maar met nieuwe technologieën als snapshots en VEEAM-achtigen kan het beter. RPO’s van een paar uur zijn tegenwoordig betaalbaar en haalbaar geworden.

- Belangrijk is ook je plan op geregelde tijdstippen eens te testen om te zien of je wel werkelijk kunt terugkeren naar een goede situatie en te zien of een backup wel echt in orde is. De wet van Schrödinger zegt immers dat je slechts zeker kan zijn of een backup OK is als je hem succesvol volledig kan restoren.

- Een ander typisch probleem is dat niemand de verantwoordelijkheid neemt of krijgt voor informatieveiligheid. Of je hem nu informatieveiligheidconsulent of security officer noem, zorg dat iemand de informatieveiligheid opvolgt en de eindverantwoordelijkheid krijg. Zorg ook dat deze persoon de tijd, middelen en invloed heeft om iedereen aan te sturen.

- Last but not least is ook een zeker awareness / bewustzijn binnen de organisatie belangrijk waarbij je je medewerkers bewust maakt van de risico’s en wat je van hen verwacht. Hiervoor kan je zelf awareness trainingen organiseren maar het is ook belangrijk om goed te communiceren en duidelijk te vertellen wat kan en niet kan en waarom. Bovendien moet je het ook mogelijk maken voor medewerkers om problemen structureel te melden eventueel anoniem via een web-pagina of een e-mail. Ze zullen je grootste bondgenoten zijn.

- Pak je problemen niet aan als een brandweerman maar doe aan brandpreventie. Anders gezegd los problemen structureel op door ze structureel te testen, op te volgen en op een structurele manier op te lossen. Zorg ook dat je hulpmiddelen hebt die alles in de gaten houden zoals een monitoring systeem en zorg dat de waarschuwingen die uit je systemen komen opgevolgd worden.

- Last but not least: het voornaamste security-product zit tussen je twee oren en is je gezond verstand. Denk na over je problemen, er zijn vaak logische, eenvoudige oplossingen voor complexe problemen.

Hulp nodig ? Dan kan je altijd contact opnemen met mij ( Jan Guldentops – j@ba.be ) of iemand van het BA technisch team ( support@ba.be ) of via telefoon +32 16 29 80 45.

Leave a Reply

Want to join the discussion?Feel free to contribute!